L’information comme arme de guerre : le concept russe d’« attaque informationnelle stratégique »

publié le 19/11/2024

En cas de « guerre existentielle », le Kremlin pourrait mener des campagnes de désinformation et des cyberattaques à une échelle encore jamais vue. Objectif : provoquer des dégâts durables et étendus sur les infrastructures critiques de l’adversaire pour le contraindre à la désescalade. Il s’agit du principal enseignement d’un rapport publié fin octobre 2024 par Recorded Future, une entreprise américaine spécialisée en cybersécurité.

L’hypothèse d’une guerre à grande échelle

Quelles actions la Russie pourrait-elle entreprendre dans la sphère informationnelle en cas de « guerre existentielle », par exemple contre les pays de l’OTAN ? Pour répondre à cette question, les auteurs du rapport ont compilé les informations disponibles dans divers documents militaires russes. Un concept clé ressort de cette analyse : celui d’« attaque informationnelle stratégique » (Strategic Information Attack, SIA). Selon les auteurs, ce type d’attaque combine deux dimensions : d’une part, des actions de guerre psychologique visant à « modeler les perceptions des adversaires » ; et d’autre part, des cyberattaques ciblant les infrastructures critiques.

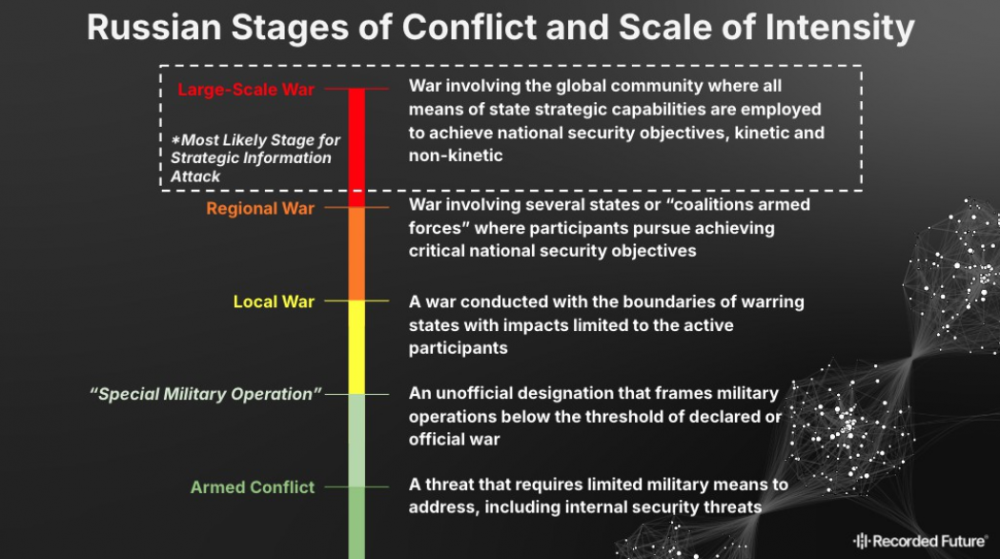

Si l’Ukraine et d’autres pays occidentaux ont déjà dû faire face à ce type d’attaque, les auteurs estiment que ces moyens n’ont encore jamais été mobilisés dans une optique véritablement « stratégique ». Selon eux, les attaques informationnelles stratégiques se caractérisent par leurs effets durables et étendus. Elles sont donc « probablement réservées par le Kremlin aux scénarios de guerres à grande échelle ». Or, les auteurs rappellent que la « guerre à grande échelle » renvoie à un niveau de conflictualité relativement bien défini dans la doctrine militaire russe (en l’espèce, une guerre mondiale et totale). Niveau qui, officiellement, n’a plus été atteint depuis 1945, y compris en Ukraine, que le Kremlin désigne toujours comme une « opération militaire spéciale ». Selon la classification russe, cette désignation opérationnelle situe probablement la guerre en Ukraine quelque part entre le « conflit armé » et la « guerre locale ».

L’échelle russe des conflits : du « conflit armé » (en vert) à la la « guerre à grande échelle » (en rouge)

Contraindre l’adversaire à la désescalade

Dans le cadre d’une guerre à grande échelle, les attaques informationnelles ont un objectif stratégique : démontrer que la Russie peut mener des opérations de plus en plus destructrices si la guerre persiste. En d’autres termes, ces attaques ont in fine pour but de contraindre l’adversaire à accepter de négocier la paix aux conditions fixées par Moscou.

L’accomplissement de cet objectif stratégique implique de mener des attaques informationnelles sophistiquées. Sur le plan de la guerre psychologique, cela se traduirait certainement par une utilisation massive de l’intelligence artificielle (IA). Selon les auteurs du rapport, les deepfakes (trucages audios ou vidéos assistés par IA) sont particulièrement étudiés par les militaires russes. Difficiles à détecter lorsqu’ils sont bien réalisés, ces trucages restent perçus comme un moyen efficace de provoquer « un chaos généralisé dans le pays ciblé ». En 2022, un faux discours de reddition du président ukrainien Volodymyr Zelensky avait rapidement été réfuté par les fact-checkers. Toutefois, avec les progrès de la technologie, les risques liés aux deepfakes pourraient s’accroître.

Quant aux cyberattaques, leurs cibles seraient « probablement similaires à celles des cyberattaques menées en période de tensions géopolitiques accrues ou de conflits de moindre intensité ». Ce qui changerait, dans un contexte de guerre à grande échelle, c’est « l’intention de causer des dommages stratégiques aux infrastructures critiques de l’adversaire, plutôt que des perturbations temporaires ».

Cibler les infrastructures civiles et militaires

Les auteurs rappellent qu’à l’époque soviétique, l’armée rouge distinguait quatre catégories de cibles :

1/ Le « cerveau » (le leadership national et local)

2/ Le « système nerveux » (les communications)

3/ Le « cœur » (les infrastructures énergétiques)

4/ Les « dents » (les capacités nucléaires militaires)

Selon les auteurs, cette catégorisation constitue toujours la base du système actuel de ciblage russe. Pour les « opérations stratégiques de destruction de cibles d’importance critique », le ministère russe de la Défense prévoit ainsi de viser des infrastructures terrestres et spatiales. Sont notamment cités : les centres de commandements civils et militaires, les centres de renseignement, de surveillance et de reconnaissance, les centres de communication, mais aussi des infrastructures clés pour l’économie et la qualité de vie (centrales électriques non nucléaires, industrie de défense, aviation civile, ponts ferroviaires et routiers, ports), ainsi que des infrastructures liées à « l’information publique de masse ».

Comparatif des doctrines de ciblage soviétique et russe

Ces infrastructures pourraient faire l’objet de cyberattaques, d’attaques « psychologiques », voire des deux à la fois. Par exemple, une fausse information visant à convaincre que l’infrastructure financière de l’adversaire est perturbée pourrait inciter les habitants à retirer en masse leur argent des banques, provoquant des problèmes techniques.

Alors que les tensions entre l’Occident et la Russie ne cessent de s’aggraver, les acteurs publics et privés doivent se préparer à affronter d’éventuelles attaques informationnelles stratégiques. Organiser régulièrement des exercices de cybersécurité est essentiel pour garantir la résilience des infrastructures critiques en cas d’attaques.

Retrouvez d’autres éclairages sur les infox.

Pour nous contacter et nous suivre sur X, Facebook, Threads, Bluesky et LinkedIn.